CDR SecUpdate za 10. týden - DDoS útoky na české weby - kolik by vás stály?

Vítejte u desátého dílu CDR SecUpdate v roce 2013. Na úvod se podíváme na aktuální situaci zranitelností v Javě, můžete si prohlédnout také časovou osu chyb v roce 2012. V Událostech níže v článku se dočtete více o DDoS útocích na česká média, banky a operátory, které proběhly minulý rýden.

Chyby v softwaru

Chyby nultého dne v Javě

Týká se verzí: Java 7 Update 15 a nižší

Firma Oracle vydala minulé pondělí další ze svých bezpečnostních upozornění týkající se Javy. Tentokrát toto upozornění doprovází další aktualizace - Java 7 Update 17, kterou můžete stahovat již od začátku minulého týdne. Pohotovostní patch záplatuje dvě kritické chyby (obě CVSS base score 10.0), které lze vzdáleně zneužít k neoprávněnému zisku kontroly nad systémem oběti.

Internetová bankovnictví jakožto pravděpodobně nejčastější styčné plochy s Java platformou odmítají klienty s Java 7 Update 15, bez sedmnáctky se ke svým penězům většinou nedostanete.

Společně s DDoS útoky, kterým se věnuji níže, vytvořila aktualizace Javy poměrně perný týden pro uživatele online bankovních služeb (už se těšíme na vaše zkušenosti v diskuzi). Pokud mohli, uživatelé většinou nechávali práci s internetovým bankovnictvím až na tento týden.

Rozhodně aktualizujte na nejnovější verzi Javy, zakažte zásuvný modul prohlížeče a zapínejte jej jen v nejnutnějších situacích.

Události

DDoS útoky na české weby

Během minulého pondělí došlo k napadení hlavních zpravodajských serverů v České republice. V několika vlnách byly postupně zaplaveny DDoS útokem Novinky.cz, iHned.cz, Lidovky.cz, Denik.cz, Zive.cz a další weby Mladé fronty. Jednotlivá média byla po nějaký čas buď úplně nedostupná nebo se zdály jejich weby pro uživatele velmi pomalé. Údajně zaznamenal útok také Seznam.cz, ale tam se podařilo distribuované odepření služby zneutralizovat.

6. 3. se však situace opakovala, tentokrát se útočníci zaměřili na bankovní sektor. Během dne nějakou dobu nefungovaly weby kb.cz (Komerční banka), rb.cz (Reiffeisenbank), ČSOB, České spořitelny a dalších institucí. Pokud se jednalo pouze o DDoS útoky, nebezpečí uživatelským datům a financím skutečně nehrozí (jak bylo řečeno v médiích), někdy však bývá DDoS doprovázen i průnikem do systému, to je však již na samotných bankách.

Odepření služeb se nevyhnulo den poté ani mobilním operátorům. DDoS byl nahlášen u webů T-Mobile a O2 Telefonica, dotkl se také registru vozidel, který byl díky poskytovateli služeb O2 na nějakou dobu nedostupný.

Jak CDR SecUpdatu potvrdil Peter Kovalcik z bezpečnostní firmy Check Point, jednalo se u médií převážně o SYN flood, ale byl rovněž zaznamenán ICMP flood a také obrovský počet navázaných validních TCP spojení se servery.

Kolik DDoS stojí a jak na to?

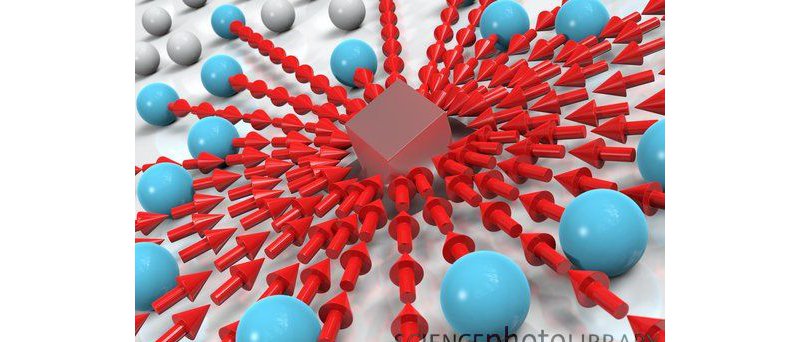

Oblíbená technika DDoS útoku typu zaplavení serveru pakety s příznakem SYN je realizována mnohačetným otevřením spojení klienta se serverem, který není následně schopen udržet velký počet z různých důvodů "polootevřených" spojení a pracuje zpomaleně nebo spadne. Paket s příznakem SYN je první část tzv. three-way-handshake procesu navazování spojení klienta se serverem.

Pro úspěšnou realizaci takového útoku je třeba velké množství hostů, které se podílejí na útoku. Je proto většinou realizován za pomoci botnetu - sítě "znásilněných" počítačů. Skupina nebo i jednotlivec si může botnet sám vybudovat za pomoci nějakého malwaru šířeného v zalidněných částech internetu. Záleží na metodě šíření, typické mohou být infekce z oblíbených torrentů, kde je malware přibalen (např. cracky do her), nebo může útočník například využít nějaké chyby nultého dne za použití tzv. dropperu, tedy kódu, který po návštěvě nebezpečného webu stáhne do systému klienta botnetu. Infekce se mohou pohybovat v počtu stovek za den, v chytře postavené infrastruktuře to mohou být i tisíce infekcí denně.

Často je však jednodušší využít nějaké internetové služby zabývající se pronájmem botnetů. Vybírat můžete z geolokace infikovaných počítačů a po zaplacení dostanete k systémům infikovaných hostů požadovaný přístup. "Světový mix" 10 000 hostů vás přijde na příjemných $200 (necelé 4 000 Kč). Pokud je libo botnet v Evropě, za 10 000 hostů zaplatíte stále zkousnutelných $400 (necelých 8 000 Kč). Pokud by útočník využil služeb oblíbeného volně dostupného nástroje pro DDoS útoky HOIC, má evropský botnet schopnost zaplavit za 8 000 podle oficiálních informací vícevláknově až 2 560 000 webů najednou nebo může svou smrtící sílu zaměřit pouze na jeden cíl.

Jak se bránit?

DDoS útoky byly v médiích označovány za primitivní. Banky dokonce tvrdí, že se proti takovým útokům nedá účinně bránit. Je to však jenom jejich nepřipravenost? Podle všeho existují technologie, které DDoS útokům dokážou předejít. Proč je však bankovní instituce nemají v zájmu zachování funkčnosti služeb implementované? Co operátoři? Podle Jiřího Nápravníka by technologie na ochranu Seznamu stála 10 - 15 miliónů, je to pro banky a operátory mnoho? Těžko… Podle experta Check Pointu by správně nakonfigurovaný Check Point DDoS protector dokázal odrazit 99 % útoku, startuje údajně v přepočtu na cca 370 000 Kč. Stále mnoho?

Motivace?

Ohledně motivace můžeme pouze spekulovat. Údajná lokace útočníků v Rusku nám toho mnoho neřekne, jedna z možností využití botnetu je právě i anonymizace akce - malware-as-a-service (malware jako služba) umožňuje přímo pronajatou skupinu hostů využít k např. Socks5 proxy - snižuje riziko vystopovatelnosti na minimum. Více informací bude mít pravděpodobně tajná služba, která může mít v tuto chvíli i tušení, kdo za útokem stál. Zítra - v úterý 12. 3. zasedá rada pro kybernetickou bezpečnost, která bude celou věc projednávat. My rozhodně nezůstaneme stranou a budeme celou kauzu sledovat.

Bezpečnostní konference SOOM

Server SOOM.cz si Vás ve spolupráci s CDR Security Update dovoluje pozvat na druhý ročník odborné konference věnované hackingu a informační bezpečnosti, která se uskuteční již tento týden - v pátek 15. března 2013 v Praze. Návštěvníky čeká den plný zajímavých přednášek v příjemném prostředí konferenčního centra Green Point.

Se svým příspěvkem vystoupí známá kontroverzní umělecká skupina Ztohoven nebo Asociace českých lockpickerů, která šokujícím způsobem předvede návštěvníkům různé způsoby otevírání mnoha typů zámků. Dokonce i těch, jejichž majitelé věří, že dokonale ochrání jejich majetek. Igor Hák, provozovatel webového portálu viry.cz věnuje svou prezentaci doplněnou mnoha praktickými ukázkami novým trendům v oblasti malware a virovým hrozbám. Jan Šeda se zaměří na fenomén dnešní doby, kterým není nic menšího než cloud. Jeho poznatky z praxe upozorní zájemce o tuto technologii na některá rizika a úskalí, která jsou s ní spojena. Roman Kümmel nastíní možnosti klamání uživatelů, kteří dnes již jen stěží dokáží odhalit rozdíl mezi instalovaným softwarem, součástmi operačního systému nebo webovou aplikací, která je pod kontrolou útočníka. Martin Dráb poodhalí tajemství rootkitů, které získávají kontrolu nad napadeným počítačem ještě dříve, než je zaveden samotný operační systém. Martin Klubal předvede vytvoření botnetu z volně dostupných zdrojů, kterými se mohou stát například free hostingové servery. Petr Subber P. upozorní na slabé zabezpečení plzeňského systému a informačních kiosků plzeňské karty. Mjr. Mgr. Václav Písecký následně v rámci možností zodpoví dotazy návštěvníků konference ze své pozice zástupce oddělení informační kriminality MVČR.

Vstupné je 1 200,- na osobu. Podrobnější informace o jednotlivých prezentacích a registrační formulář jsou dostupné na webové stránce www.soom.cz/konference

To je pro dnešek vše, zůstaňte s námi a za týden nashledanou.